Zero Trust Architecture : from access to application

政府、教育、醫療的零信任概念

政府資通安全法實施已經來到第六期階段(110-113),前面五期的實施內容從資安基礎建設、建立通報機制、資安治理以及聯防體系,從點的基礎資安建構開始,到線的完整資安遵守規範再到面的聯防機制,所有機關單位現在對於資安的敏感度以及重視程度已經變成實施應用程式開發或是建構資訊體系的基本元素。

行政院國家資通安全會報中心主任吳啟文闡釋政府機關現在必須有主動出擊抵禦潛在威脅,以「零信任」來縱深防禦「這是一種主動防禦思維」,縱深防禦方面,吳啟文強調「零信任」概念、推動政府機關領域資安聯防監控,與資安弱點通報機制。

F5的觀點與吳啟文主任不謀而合,現在很多網路存取行為都不可信,過去的邊界觀念,如今也不適用於網路保護,使用者、設備與資料、應用無處不在,不論網內、網外,任何資料存取都「永不信任」且「必需檢驗」。

F5也獲得美國政府的邀請參與了NIST SP 800-207的ZTA (Zero Trust Architecture)架構規劃實驗設計,協助美國政府在制定零信任架構給政府教育醫療單位有所遵循,F5認為NIST的觀念可以是一個藍圖架構可以讓台灣政府單位在梳理目前架構達成ZTA的參考,引述NIST在報告裡面的觀念,機關單位過渡到ZTA將是一段旅程,而非是透過全面的技術更換。其實,現在多數單位組織的IT基礎設施,都已經有ZTA的元素,因此組織應逐步尋求零信任原則的實施、流程的變更,以及整合或更換技術解決方案

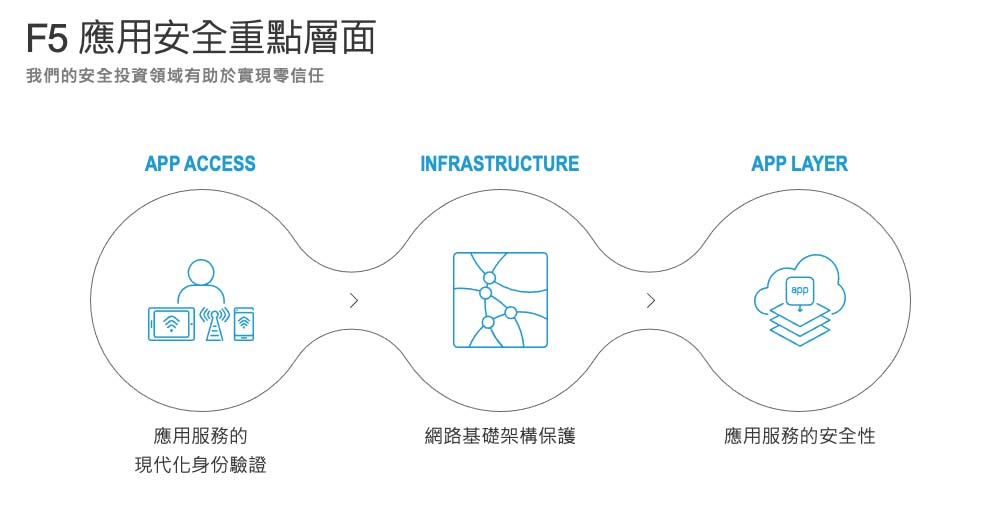

除了檢視自我資安治理流程之外,F5分享參與NIST SP800-207過程中提供的資安技術以及架構,可以分成兩大面向:存取識別以及應用系統安全

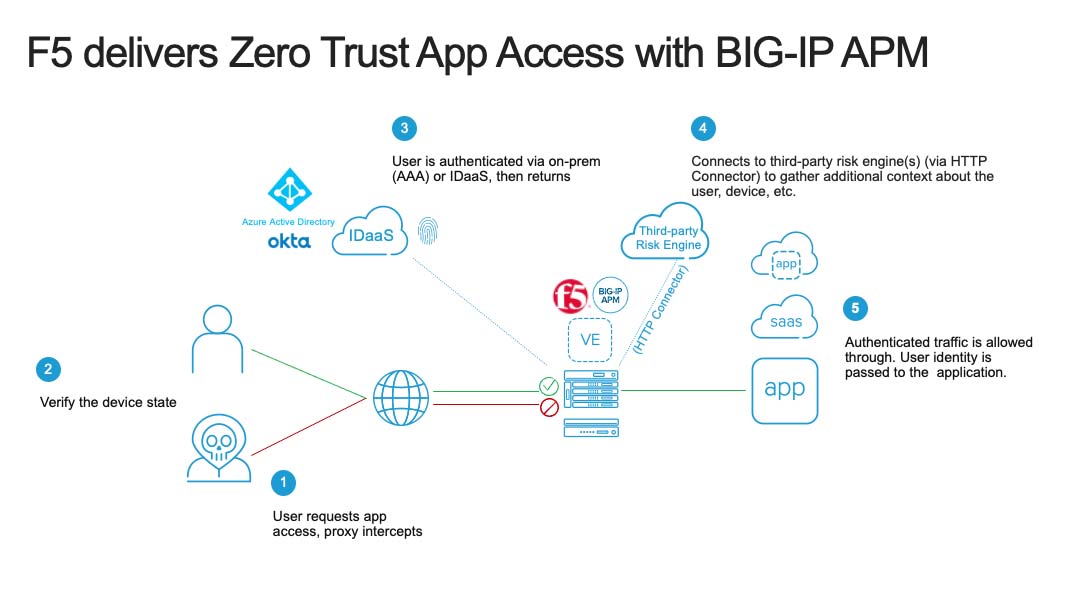

存取識別安全:時時探測、身份驗證

F5的概念主動識別環境因素並且分析來源, 然後基於零信任的概念, 自動且彈性提供多元驗證的存取機制, 更可實時的針對每個使用者, 時間, 地點, 來源裝置, 做出即時應用服務資源存取授權的調整與監控, 達到可視、可控和可管, 驗證這些來源是否可受信任。

所以零信任安全架構有三個管理要素:

- 顛覆既有的信任原則:以往我們認定內網是最安全的, 現在這觀念需要改變, 不僅是外部流量,內部流量亦同, 在流量被認可之前,無論位置如何,所有流量都被視為威脅流量。

- 存取權限最小原則:採用最小權限策略並嚴格執行管理權限,允許使用者僅存取執行其工作所需應用服務資源,並且可以依照來源使用者的環境位址自動調整應用服務資源的授權。

- 持續監控及分析:透過持續調查和記錄所有流量來監控惡意活動,提供即時保護,並且發掘惡意行為。

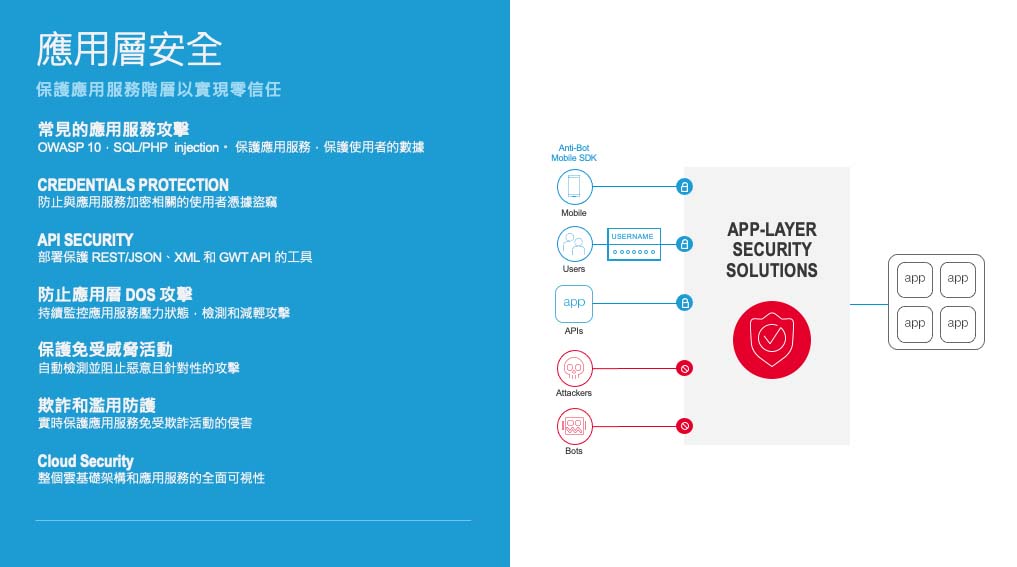

應用系統安全

F5對於應用系統安全的框架,從安全檢測閘道的方式擴展到應用服務本體中,提供整體資安體系從端點到端點所有請求的檢測與攻擊防禦, F5深化使用者行為分析, 起於應用服務的開發、测試、驗證、發佈、持需整合、持續發佈,俱備一致的安全性政策和自動化,智能化與數據洞察的能力,透過深層的數據分析與安全政策執行,保障應用系統的安全。

所以零信任應用服務系統安全有三個要素:

- 用戶端行為持續分析: 透過應用服務植入JavaScript分析所有的交易動作,隨後能夠主動辨識不斷再造攻擊的行為,自動部署新的反制策略,以便緩解攻擊活動, 並且仰賴數百個信號深入分析惡意行為的存取請求,而這些信號的取得,則是透過網路、瀏覽器、使用者層級來進行偵測,以發掘各種變化多端的自動化處理活動。

- 資安閘道的檢視與監控: 針對應用服務新型態攻擊、惡意自動化機器人、數據欄位混淆加密、 帳密填充、API安全存取政策、Layer 7 DDoS暴力攻擊等, 建構資料中心層級的多層次防禦架構。

- 應用服務東西向擴展安全存取政策:DevO團隊需要在不降低發佈速度或性能的情況下,透過CI/CD於跨分佈式環境的基礎下,將東西向的安全授權存取管控機制整合到微服務之中, 深化服務與服務之間的安全存取機制。

下載解決方案PDF

聯絡我們

聯絡我們