資料來源:Tenable原廠網站

微軟2022年5月的漏洞修補

微軟2022年5月的漏洞修補,周二發布修補73個CVE(包括CVE-2022-26925)

微軟在2022年的五月漏洞修補,於週二發出73個漏洞訊息,其中包含兩個零時差漏洞,另一個則為廣泛被利用之漏洞。

背景:

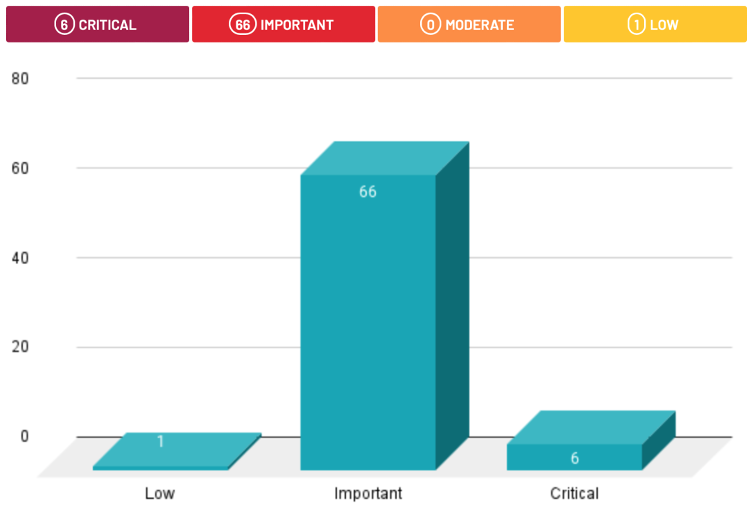

微軟在2022年的五月漏洞修補中,修補了73個CVE漏洞,其中六個被評分為嚴重等級之漏洞,66個被評分為次要重要,一個被評分為較低等級。

本月份的更新包括一下修補程序:

.NET and Visual Studio

Microsoft Exchange Server

Microsoft Graphics Component

Microsoft Local Security Authority Server (lsasrv)

Microsoft Office

Microsoft Office Excel

Microsoft Office SharePoint

Microsoft Windows ALPC

Remote Desktop Client

Role: Windows Fax Service

Role: Windows Hyper-V

Self-hosted Integration Runtime

Tablet Windows User Interface

Visual Studio

Visual Studio Code

Windows Active Directory

Windows Address Book

Windows Authentication Methods

Windows BitLocker

Windows Cluster Shared Volume (CSV)

Windows Failover Cluster Automation Server

Windows Kerberos

Windows Kernel

Windows LDAP - Lightweight Directory Access Protocol

Windows Media

Windows Network File System

Windows NTFS

Windows Point-to-Point Tunneling Protocol

Windows Print Spooler Components

Windows Push Notifications

Windows Remote Access Connection Manager

Windows Remote Desktop

Windows Remote Procedure Call Runtime

Windows Server Service

Windows Storage Spaces Controller

Windows WLAN Auto Config Service

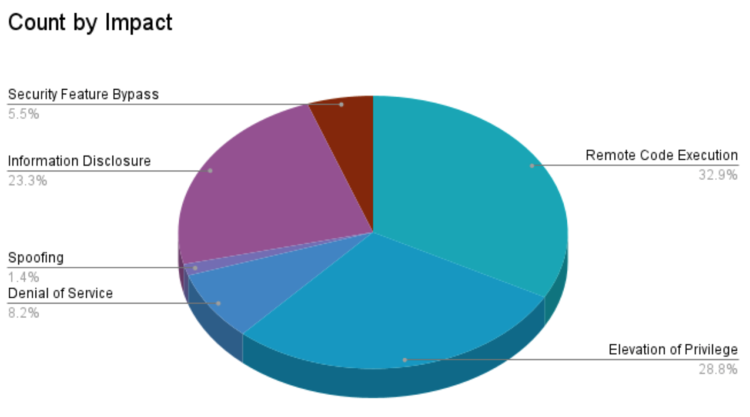

遠程代碼執行(RCE)弱點修補占本月修補弱點的32.9%,其次是權限升級(EoP),弱點占28.8%。

分析

CVE-2022-26925 | Windows LSA 詐欺漏洞

CVE-2022-26925 是Windows本地安全機構(LSA)中的一個詐欺漏洞,其中CVSSv3得分為8.1分。然而當與新科技技術LAN manager(NTLM)中繼攻擊相關聯時,攻擊鏈的CVSSv3 綜合得分為9.8。根據微軟的公告,該漏洞已被認定為零時差攻擊漏洞,未經過身份驗證的攻擊者,可以使用NTLM強制網域控制器向攻擊者服務控制器進行身份驗證。微軟進一步保護系統免受這些攻擊,提供了兩份文檔。Microsoft強烈建議各大企業優先修補該網域控制器之漏洞。

CVE-2022-26937 | Windows 網路文件系統遠端代碼執行漏洞

CVE-2022-26937 是一個影響Windows網路文件系統(NFS)的RCE漏洞,未經過身份驗證的遠端攻擊者可以利用該漏洞,通過對NFS服務進行精心編制的調用來實現代碼執行。根據微軟的可利用性指數,微軟給CVSSv3的評分為9.8分,並將其評分為“非常有可能被開發利用”。NFS版本4.1不受此漏洞的影響,Microsoft為無法立即應用修補程序的用戶提供了建議的禁用NFS版本2跟3的解決方案。不過,該解決方案確實也警告:它可能“對您的生態系統產生不利的影響”,在修補完成之前,這只是一項臨時的應變措施。

Windows 輕量級目錄訪問協議 (LDAP) 中的 10 個遠端代碼執行漏洞

本月微軟修補了Windows LDAP其中的10個漏洞:

CVE-2022-22012

CVE-2022-22013

CVE-2022-22014

CVE-2022-29128

CVE-2022-29129

CVE-2022-29130

CVE-2022-29131

CVE-2022-29137

CVE-2022-29139

CVE-2022-29141

其中兩個CVE,CVE-2022-29130和CVE-2022-22012的CVSSv3得分為9.8分,其餘缺陷的得分均為8.8。微軟經所有漏洞評為“被利用的可能性不大”雖然CVE-2022-29130和CVE-2022-22012都被獲得更高的分數,但這兩個漏洞描述都提供了相同的警告,即只有將“MaxReceiveBuffer”LDAP策略配置為高於默認值(即每個處理器可以包含的LDAP請求的最大限度程數更高)時,該漏洞才存在。具有既定保障的系統則不會受到影響。除了CVE-2022-29130、CVE-2022-22012和CVE-2022-29139之外,每個漏洞都需要身份驗證才能被利用。攻擊CVE-2022-29139需要攻擊者說服容易受到攻擊的LDAP客戶端設備連接到惡意LDAP服務器。

CVE-2022-22713 | Windows Hyper-V 拒絕服務漏洞

CVE-2022-22713 是一個影響Windows Hyper-V 的Dos漏洞。根據Microsoft描述,攻擊者利用該漏洞需要贏得競賽條件,從而獲得高複雜度等和5.6分的CVSSv3分數。雖然該漏洞被利用的機率不高,但微軟確實注意到該漏洞已經被公開披露。這要歸功於微軟安全響應中心漏洞和緩解團隊的Joe Bialek。

CVE-2022-21978 | Microsoft Exchange Server 特權提升漏洞

CVE-2022-21978 是Exchange Server中的一個EoP漏洞,其中CVSSv3得分為8.2,並被評分為“被利用的可能性不大”CVE-2022-21978是由芬蘭富士通的喬納斯・托米斯托發現的。攻擊者必須已通過易受攻擊的Exchange服務器“作為高權限管理的成員”身份驗證,才能利用此漏洞進行攻擊,但可以利用此漏洞將自己提升為網域管理員訪問權限。雖然這些先決條件可能會降低攻擊者採用此漏洞的可能性,但Exchange Server漏洞一直是攻擊者的主要目標。特別是攻擊者可以獲得網域管理員的權限尤其重要。

CVE-2022-29132 和 CVE-2022-29104 | Windows 影印機後台處理程序特權提升漏洞

CVE-2022-29132和CVE-2022-29104是Windows影印機後台處理程序中的EoP 漏洞,其中CVSSv3得分為7.8分,併被評為“極有可能成為高風險漏洞”,CVE-2022-29132由g0st1披露,CVE-2022-29104由網路風險研究所的Oliver Lyak代表趨勢科技零時差計畫披露。這些都只是微軟去年在影印機後台程序中解決的一長串EoP漏洞中的最新漏洞,其中一些漏洞已在攻擊中被利用。

除了這兩個EoP漏洞之外,微軟本月還修補了影印機後台程序中的兩個訊息漏洞:CVE-2022-29140和CVE-2022-29114。

Windows 10 EoS

如今,Windows 10版本20H2已經結束服務,將不在提供安全更新。提醒用戶更新到最新版本,以確保他們可以繼續收到重要的安全更新。

Tenable解決方案

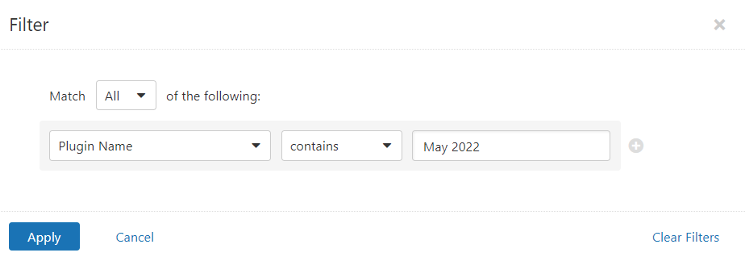

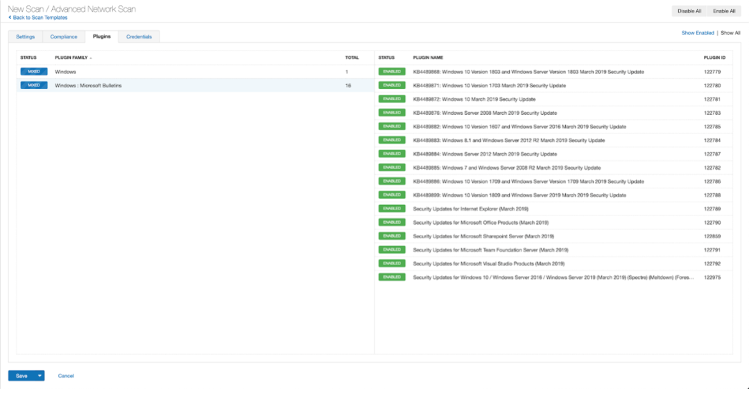

用戶可以創建專門針對我們的漏洞修補應用程式掃描,從最新等級的掃描當中,在plugins選項卡中,為Plugin Name contains 2022設置高等級的過濾器。

使用該過濾器,點擊左側的應用程式,並且啟動右側顯示的每個應用程式列表。注意:如果左側的圖表表示已啟用,則該圖表中的所有應用程式都已設置。在使用此應用程式時,請關閉其他系列,這裡有一個來自Tenable.io的案例:

在下列連結可以找到Tenable 2022年5月弱掃於週二更新發佈的所有應用程式列表。一如往常,五們建議盡快修補此系統,並定期掃描您的環境,以識別尚未修補的系統!

聯絡我們

聯絡我們